一项新的研究提出了一个问题:我们的方向是否是正确的?

来自KeyFactor和Ponemon Institute的一项新的研究阐明了,大多数企业在管理其数字证书和加密密钥时,所经历的一些痛点。

这项研究有一些关键的要点,其中一个就是这些问题的范围。随着数字基础设施不断增长,PKI的角色不断凸显,证书管理成为了一个主要的负担。企业发展的越大,问题就变得越尖锐。

但对许多组织来说,其他主要的要点之一是,在拙劣的证书管理中,其所接收到的最大风险不是胁迫、错误使用或过期,而是审核不通过或不符合合规性。

而这就提出了一个问题,作为一个行业,我们的方向是否是正确的。

让我们来具体讨论一下吧。

不安全的数字身份的影响

上月,为了把这些信息放在一起,KeyFactor和Ponemon Institute在与无数组织中的一系列员工进行了交谈后,设计了一份详细的调查表。但在我们讨论调查结果之前,先让我们了解一下方法论。

首先,这项调查是在美国进行的,它包含了30个有关5大潜在证书管理灾难场景(死神的五根手指)的问题。以下是受访者在其组织中所在职位的具体情况。

这项调查最初被发送给了1700家组织,但最终只有600多家参与了调查。而出于多种原因,这些参与调查的组织中又有58家被排除了在外,这意味着最终的样本来自596家美国组织。以下是其组织大小的具体情况。

好了,知道了这以后,让我们来看看调查中的要点吧。

61%的组织担心不能在生命周期的所有阶段保护好密钥

在其生命周期的所有阶段,从签发到轮换、更新和撤销,60%的组织都非常担心其保护加密密钥的能力。正如我们之前讨论过的,在本质上,SSL/TLS只是一套精心设计的、用于交换加密密钥的机制,而我们可以用这些加密密钥来与我们访问的网站或中断通信。排除所有其他的术语不谈,握手发生时你所做的是验证第三方,因此你就可以使用他们的公有密钥来加密会话密钥(或者导致其生成的秘密),因此你就可以安全地通信。

显然,这只是在SSL/TLS的情景中,但加密密钥还能够用于许多其他目的,如对电子邮件、文档和软件进行签名等。

我们一直都在撰写有关密钥泄露的风险的文章,因为这是一个十分常见的威胁。它强调了一个事实,即许多组织都是这样认为的。但确实有一些东西阻碍了许多组织提高其证书和密钥管理实践:成本。

研究显示:

“大多数组织都没有足够多的IT安全人员来维护和保护密钥和证书,尤其是在PKI的部署中。而且,大多数组织都不知道IT安全需要管理多少密钥和证书。”

因此,部分原因是缺乏合格的人才,但这是要花钱的。另外:

“价格模型能够阻止企业调查组织中的每一个身份背后所使用的解决方案。”

这就是为什么通常来说,使用一家SSL服务比直接从CA获取更好,但也有一些意外情况。

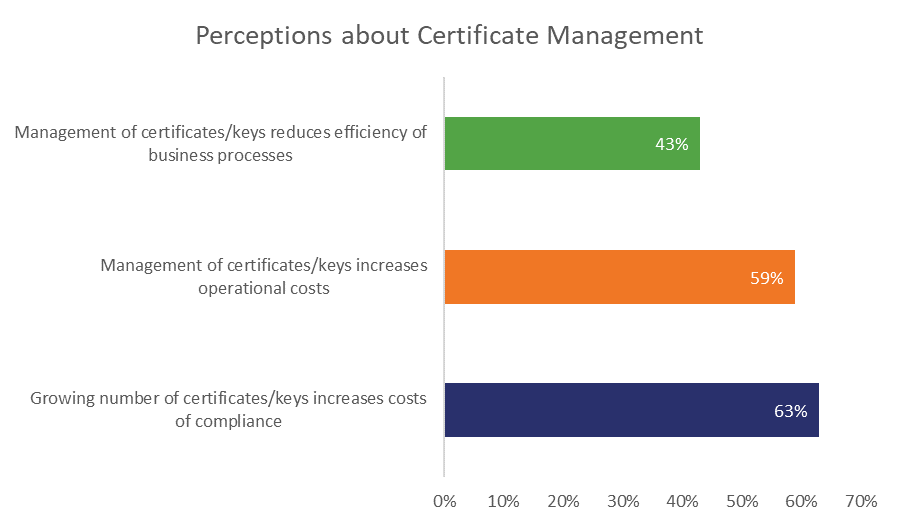

不管怎样,对经济的担忧还不只这些。以下是此项调查的一部分内容,它探究了,企业在一般情况下对PKI和证书管理的认知。它要求受访者对其同意的程度做出回答,从完全同意到完全不同意不等。很明显,成本问题是一个主要的担忧。

实际上,我们处理了一些企业客户,但并不是所有PKI和证书管理解决方案都是很昂贵的。事实上,有一些是相当便宜的。而且下月,我们实际上将发布一份有关证书管理最佳实践的白皮书。(因此,请保持关注)。

以下是将所有或部分其公有密钥基础设施部署进行了外包的组织的百分比。

作为一个行业,这可能是我们没有达到目标的原因之一,因为在一般的认知中,证书管理是昂贵而又复杂的。但这并不是必须的。而且从长远来看,它不是一项沉没成本,而是一项投资。因为正如我们将要阐明的,与错误管理证书相关的成本是很惊人的。

但是,在我们进一步讨论之前,让我们先来识别一下我们即将讨论的问题的范围。在近600名受访者中,这是每个组织所拥有的证书和密钥的平均数量。(根据调查的推测)

随着组织变得更大,证书和密钥管理就会变得极其困难。有时,你要么需要雇佣敬业的员工来处理它,要么需要将它外包给知道如何为你进行处理的第三方安全公司。

做别的事只会招来麻烦。

而且,正如我们一开始所提到的:61%的组织都没有自信它们可以在其整个生命周期保护好这些密钥和证书。组织需要在这一方面保持积极主动的态度,以防造成严重的后果。

让我们来谈论一下,如果你没有对你的证书管理政策保持积极主动的态度,你可能招致什么样的麻烦。

死神的五根手指

这项调查所呈现的五种噩梦场景是:

- 由于证书过期,非计划故障

- 由于证书/密钥管理不善,审核不通过或合规性不满足要求

- 服务器证书和密钥泄露/错误使用

- 代码签名证书和密钥泄露/错误使用

- CA遭受攻击;用于中间人攻击或网络钓鱼的恶意CA(恶意证书)

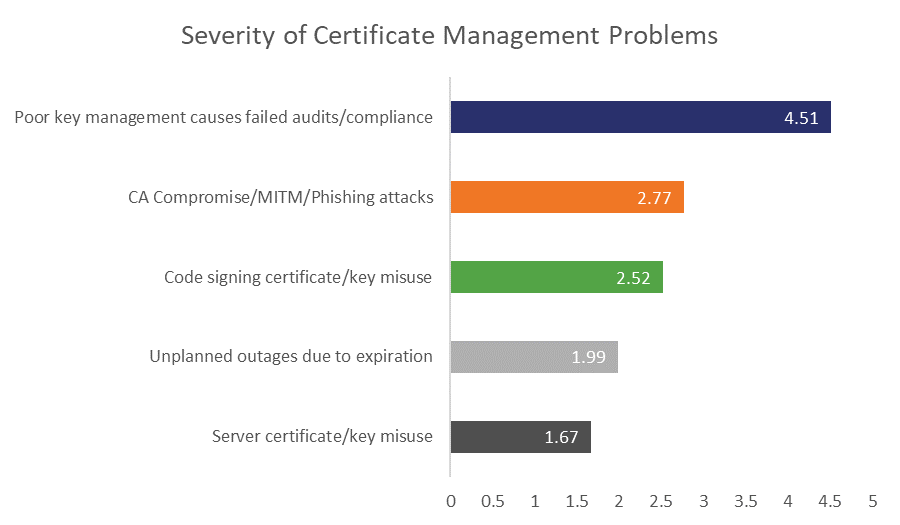

这就是事情发生有趣转变的地方,这又回到了我们作为一个行业是否进行了正确的对话——以下是接受调查的组织是如何看待这些威胁的。

从1到5的等级中(其中5个是最严重的),失败的审计/不遵从性遥遥领先,排在第一位。这表明,对于大多数组织来说,数据安全和安全连接性的情况是很理想的,但困难在于维持行业标准和法律规定的合规性。

这源于GDPR的可能性很大,GDPR于去年生效,从而使那些未能遵守规定的人面临巨额罚款。

从这样意义上说,安全是达到目的的一种手段。最终目的是合规性。相比实际的安全性好处,组织对保持遵从性和避免与之相冲突的罚款和处罚更感兴趣。

有一个古老的故事,讲的是一个销售钻头的推销员,随着时间的推移,他意识到他的客户其实并不关心钻头本身的细节——他们想要的是一个四分之一英寸的孔。这就是其和产物的相互作用。我们可能忽略的是,对于许多组织来说,他们的四分之一英寸的孔根本不是网络安全,它只是重要性排在合规性之下的一个问题。

但是,尽管失败的审计/不遵从性在严重性方面具有明确优势,但它们给组织带来的损失与其他四种证书/密钥管理灾难中的任何一种都差不多。

|

场景 |

预测成本 |

| 由于证书过期,非计划故障的成本 | $11,122,100 |

| 由于证书/密钥管理不善,审核不通过或合规性不满足要求的成本 | $14,411,500 |

| 服务器证书和密钥泄露/错误使用的成本 | $13,423,250 |

| 代码签名证书和密钥泄露/错误使用的成本 | $15,025,150 |

| CA遭受攻击,或用于中间人攻击或网络钓鱼的恶意CA(恶意证书)的成本 | $13,219,850 |

|

合计 |

$67,201,850 |

说实话,通常是其他四种灾难——过期、胁迫/恶意证书——导致了审核失败,或不满足合规性。因此,消除它们最终在于强化合规性。这些事情都是互相有联系的。

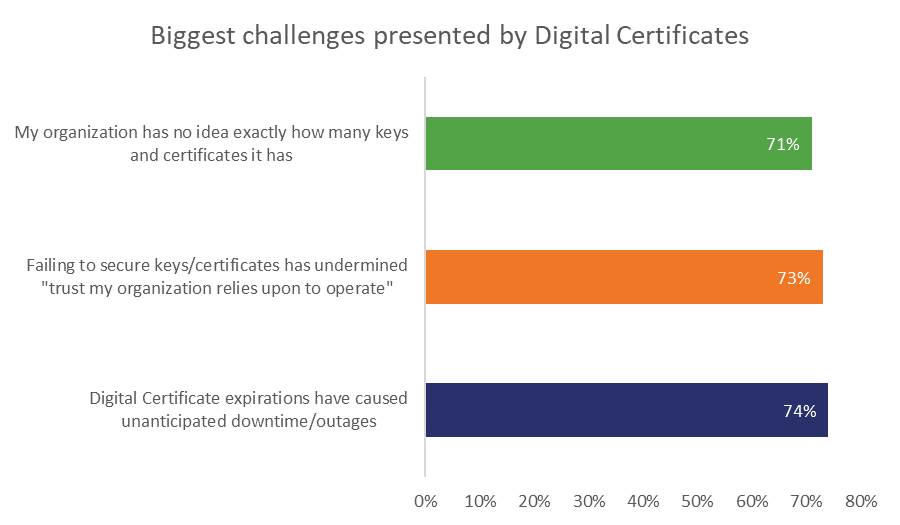

一切都始于可视性

对于那些处理大规模证书管理的组织来说,最大的痛点是可视性。它们不知道它们有多少证书和密钥,它们不知道是谁订购了它们,它们不知道它们在什么时候过期。71%接受调查的组织都是这样。

这正是一个好的证书管理平台可以为自身买单的地方:通过扫描所有相关证书的网络和各种CT日志,并提供一个单独的接口来管理所有证书。这样做可以最大限度地降低不可预见的过期或恶意证书的风险。

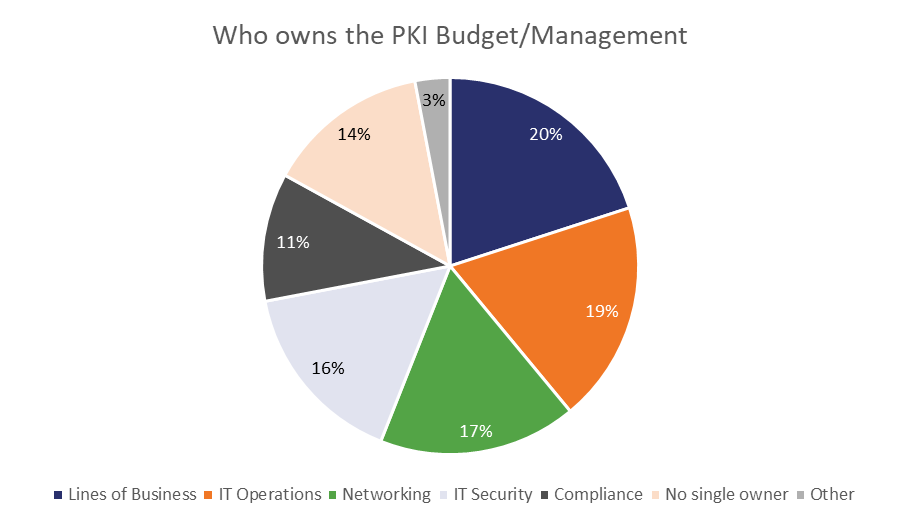

以下是控制PKI预算和证书/密钥管理的部门的具体情况。正如你所看到的,这完全是任意的。而且,如果在同一个组织中有多个PKI决策部门,那么事情只会变得更复杂。

再一次地,这就是投资实际的证书管理平台获得回报的地方。你可以添加多个拥有不同许可程度的用户,因此你就可以更好地控制谁可以访问哪些内容,更重要的是,谁不能访问哪些内容。

让我们来看一看企业证书/密钥管理部门中更多的一些痛点。或者,更具体地说,它们出现的频率,以及它们将持续成为一个问题的可能性。

| 事件 | 频率(每天) | 未来的可能性 |

| 过期的证书 | 4 | 30% |

| 审核未通过/不合规 | 5.5 | 42% |

| 服务器证书胁迫 | 4.6 | 39% |

| 代码签名证书胁迫 | 3.9 | 29% |

| 恶意证书 | 2.3 | 38% |

简单介绍一下恶意证书,很容易认为这种情况不太可能发生,但不要这样做。就在过去的30天里,美国国土安全部发布了一项紧急指令,对恶意证书发出警告。这只是最近的一个例子,但请不要搞错了:恶意证书是一种威胁,而且代价极其高昂。请注意,它在两年内的成本与其他四种场景中的任何一种几乎相同——尽管发生的频率较低。

再一次地,通过投资一个有质量的证书管理平台,很多这样的事情都可以避免。好的一些包括Sectigo、DigiCert、Entrust和一系列其他供应商的平台。它们可以帮助你扫描你的网络、提供可视性,而可视性是管理证书生命周期的所有阶段的一个接口,而且如果你想要将一切外包出去,你甚至可以让其他人为你管理。

这是更多组织需要采取行动的事情,但作为一个行业,这也是一个我们没有正确处理的问题。

组织非常关心遵守管理它们的各种法律和行业标准。对于不遵守有非常真实、非常具体的分支。导致网站宕机的证书过期不会像审核不通过那样在高管中引发同样程度的恐慌。

证书管理不能解决所有这些问题,它并不是全面遵从性的完整的解决方案。但是它确实降低了数字证书和加密密钥可能对你的组织的遵从性造成的任何风险。从长远来看,它可以为每个人节省很多钱。