苹果更改了配置文件的信任设置,本文将讲述如何在iOS 10.3中信任手动安装的根证书。

通过配置文件手动安装的根证书是如何受到信任的,苹果对在这一方面所做的更改做了一些介绍。

安装了自定义配置文件的iOS 10.3(及其后续版本)上的用户将需要进入设置菜单去手动打开对任何包含的根证书的信任。因为安装配置文件是相当容易的,所以使用户信任新的根变得稍微有一点困难是一个重要的安全举措,而这些根之后可以为任何网站或服务签发受设备信任的证书。

利用Apple Configurator(苹果配置器)或Mobile Device Management(移动设备管理,这两者都是专用于企业部署的工具)安装的根仍将自动受到信任。

配置文件的安全风险

配置文件能够使在iPhone或iPad上部署自定义设置变得十分简单。这些配置文件可能包含访问网络或配置电子邮件账户所需的信息。

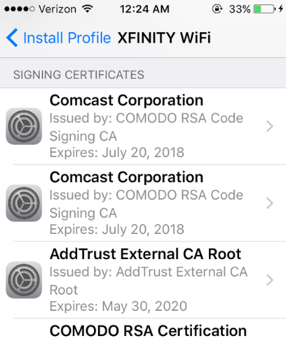

企业和大学会使用配置文件来轻松地部署设置,在将新设备安装到他们的网络上时,这些设置是需要的。Xfinity Wifi和Manhattan的 LinkNYC等面向消费者的服务会使用配置文件来允许用户登入其公共wifi。

但是许多用户可能并没有意识到配置文件有多么强大。许多配置文件(如Comcast的Xfinity Wifi所使用的这一个)都包含了可以用来建立安全连接的根证书。

信任恶意的根会带来核级别的后果,它会直接使得“游戏结束。”事实上,Chromium引擎(谷歌的Chrome所基于的开源项目)承认,如果攻击者可以在设备上安装根,那么无论浏览器采取何种措施都无法保护你。

在Windows和OSX上,这是合理的。举例来说,在Windows上信任一个根需要采取相当多的步骤,包括下载根、在计算机上打开文件,然后再进行导入向导等。

在iOS上,情况就大不相同了。在Safari上,只需在网页上点击一下按钮,系统就会出现一个对话框,要求安装包括设备将会信任的根证书在内的自定义“配置文件。”尽管这仍旧要求明确的用户行动,但iOS的简单性将使用户遵照这一流程变得相当简单,因为用户会认为这是正常或恰当的事情。

然而,这可能遭到恶意使用。用户在安装完成配置文件后,新证书可能会被用于中间人攻击。一直以来,人们就知道这一漏洞,但因为两方面的原因并没有把它看作是主要的担忧,一是它是可行的,二是在大多数攻击情景中它还不实用。

尽管这并不是一个严重的安全风险,但看到苹果在允许根证书运行之前增加了一层“你确定吗?”安全提示,这仍然是一件好事。

如何在iOS上信任手动安装的根证书?

如果你的用户位于iOS 10.3上,那么他们将需要遵循以下步骤来信任包含在配置文件中的证书:

1. 确保在设备上安装了配置文件。

2. 打开设置。

3. 导航到通用(General),然后导航到关于(About)。

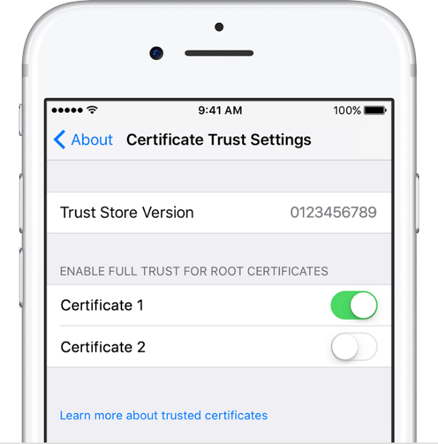

4. 选择证书信任设置。

5. 通过配置文件安装的每个根都将列举在为根证书启用完全信任这一标题之下。用户可以打开每个根的信任设置。

如果你所面对的是大量由企业控制的设备,那么你可能希望考虑使用苹果配置器或移动设备管理。这两款工具都是专为企业打造的,能够自动信任任何包含的证书。