超过10万个WordPress网站可能受到重大威胁

自5月底以来,GDPR合规性就一直是任何在欧公司或组织的关键考虑因素。在5月25日GDPR实施这一日期之前,众多GDPR合规性产品和服务就已被投放到了市场中。虽然很多是出于好意,但有时它们也会引发一些自己无法预料的问题。举个例子:近来发现,WordPress GDPR合规性插件上有一对漏洞很容易受到攻击者的利用来攻击自身网站。

在11月初发布的一份报告中,WordPress安全插件开发商WordFence列出了WordPress GDPR合规性插件的一个特权升级缺陷,该缺陷可能会危及超过10万个网站。

“在从WordPress插件库中删除之后,流行的插件WP GDPR合规性发布了1.4.3版本,这一更新修补了多个关键性漏洞。在撰写本文时(本文发表于11月12日),该插件在WordPress存储库中进行了重新发布,并且已经拥有超过10万个活跃的安装。报告的漏洞能够让未经身份验证的攻击者实现特权升级,从而允许他们进一步感染脆弱的网站。任何使用了此插件的网站都应将立即更新到最新版本作为首要任务,或者如果无法更新则禁用并删除它。”

因此,鉴于我们在讨论GDPR合规性这一问题上已经花费了很多时间,今天我们将复习一下什么是WordPress GDPR合规性插件,它的弱点是什么,以及如果要使用它你需要做什么。

让我们开始吧……

什么是WordPress GDPR合规性插件?

WordPress GDPR合规性插件旨在帮助各个网站和组织遵从欧洲的隐私法规。它由Van Ons设计,在本质上由一整套功能组成,比如对联系人表单的支持、重力表单、WooCommerce和WordPress评论。

作为一名网站所有者,WP GDPR合规性能够帮助你:

保留一份针对支持插件的同意日志。

为支持的插件添加复选框,以获得访问者明确的同意。

通过加密审计日志的“访问权”。

匿名用户数据“被遗忘的权利”。

正如我们之前所说,像WordPress这样的CMS的好处之一是能够使用插件,这可以节省网站所有者的时间和资源,否则这些时间和资源就需要花在开发web应用程序和网站的附加功能上。缺点是,有时这些由第三方设计的插件可能会导致不可预见的复杂性——比如禁用证书身份验证。

这就是WordPress GDPR遵从插件的基本情况。

WordPress GDPR合规性插件的关键性漏洞是什么?

漏洞有两个,而且已经被发现了,这意味着它们已经受到了利用。WordFence表示,尽管它还没有看到任何“最终有效负载”,但显然这些漏洞正造成巨大威胁,而这是十分紧迫的。

第一个漏洞更简单,也更为常见:

通过修改设置的管理员访问

这种攻击可以让攻击者创建一个新用户,给予它管理员权限,然后再更改它刚刚所利用的设置来创建新用户——作为一种防止攻击向量再次被利用的方式。

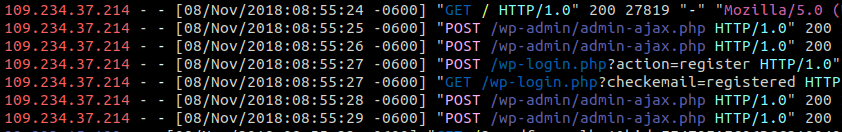

以下列举了一次攻击中的日志条目:

虽然我们不会逐行进行检查,但是你可以看到攻击者可以在哪里启用“users_can_register”选项,创建一个新帐户,然后再禁用注册选项,从而有效地关闭它们后面的窗口。

WordFence看到攻击者安装了一个允许远程访问的PHP webshell。从那里,攻击者可以上传任何他想要的附加的恶意有效负载。

通过注入Cron的后门安装

第二个漏洞稍微复杂一些,但是可以为攻击者提供一个持久的后门,如果它被发现并进行了移除,就可以替换它。这种攻击的工作原理是将恶意的行为注入网站的WP-Cron日程中。这利用了一项允许网站运行预定任务的技术,比如检查更新或推送实时的新内容。

这个漏洞利用了WooCommerce的部分功能:

“……来安装2MB的自动编码插件(Autocode),这允许在网站上的所有帖子中插入任意PHP代码。注入的代码将由2MB 自动编码插件存储在数据库中……”

然后再通过PHP后门脚本修改该设置,这个脚本会从攻击者的服务器上下载响应并将其保存为wp-cache.php,然后再掩盖它的足迹。这会使检测变得十分困难,但又导致可以对网站的后门进行持久访问。

“尽管在这些情况下看到的后门脚本与其他方式享有同样的名称wp-cache,但在内容上有很大的不同。这个脚本包含了部分解码函数和执行语法,而不是自包含的web shell,但是在文件中并没有存储一个有效的执行负载。相反,要解码和执行的有效负载是以POST变量或cookie的形式进行存储的。”

再说一次,WordFence并不知道攻击背后的意图是什么。它知道方式,只是还没有确定最终将会发生什么。尽管如此,拥有管理权限和远程访问网站的潜在危险仍然存在。

我怎么知道我有麻烦了?

WordFence提供了以下感染指标:

普遍的IP地址

管理员创建

- 234.39.250

- 234.37.214

Cron注入

- 39.65.176

- 123.213.91

攻击者域名已接入:pornman.com

恶意软件散列

管理员创建

- MD5: b6eba59622630b18235ba2d0ce4fcb65

- SHA1: 577293e035cce3083f2fc68f684e014bf100faf3

Cron注入:

- MD5: c62180f0d626d92e29e83778605dd8be

- SHA1: 83d9688605a948943b05df5c548bea6e1a7fe8da

安装的插件:2MB Autocode(如果你不是故意使用它的)

如果我正在使用WordPress GDPR合规性插件,我需要做什么?

立即更新。在WordFence报告插件暂时下线后,它就已经得到了修复,用户可以再次使用更新后的版本。如果你打算继续使用WordPress GDPR合规性插件,请立即更新它。

另外,搭建WordPress站点,也可以使用必盛互联的管理式WordPress主机,能够自动发布安全预警已经支持WordPress软件和安全包自动升级等功能。